SQL数字型注入

臭大佬

2021-08-22 17:55:32

2956

简介

SQL数字型注入

SQL数字型注入

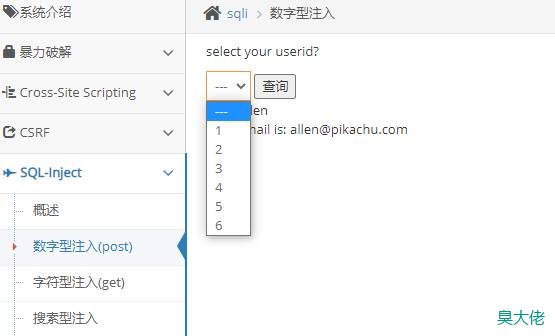

以pikachu靶场上的数字型注入漏洞为例,

当我们选择正确的数字,能够给我们返回名称和邮箱,

推测数据库语句

select 字段1,字段2 from 表名 where id= $id;

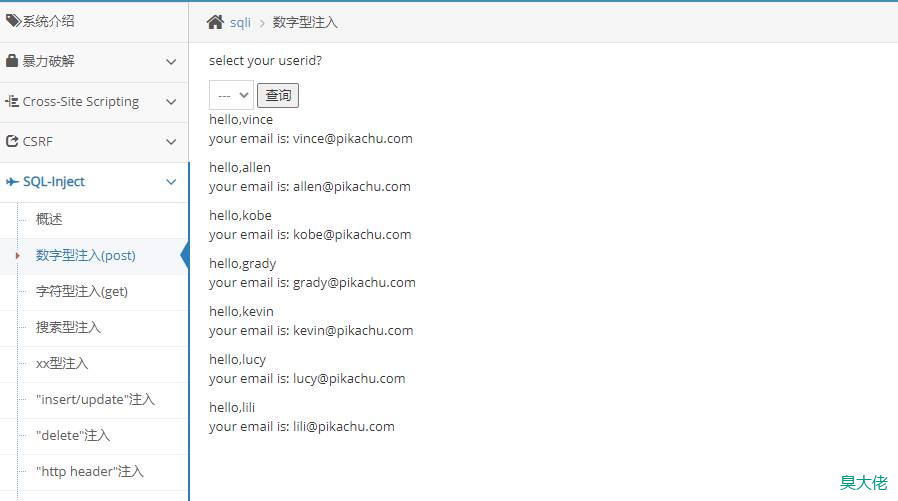

根据这个推测,我们输入 1 or 1=1 我们构造如下sql语句;

// 因为1=1恒为真,所以他会把数据库整个套出来

select 字段1,字段2 from 表名 where id= 1 or 1=1;

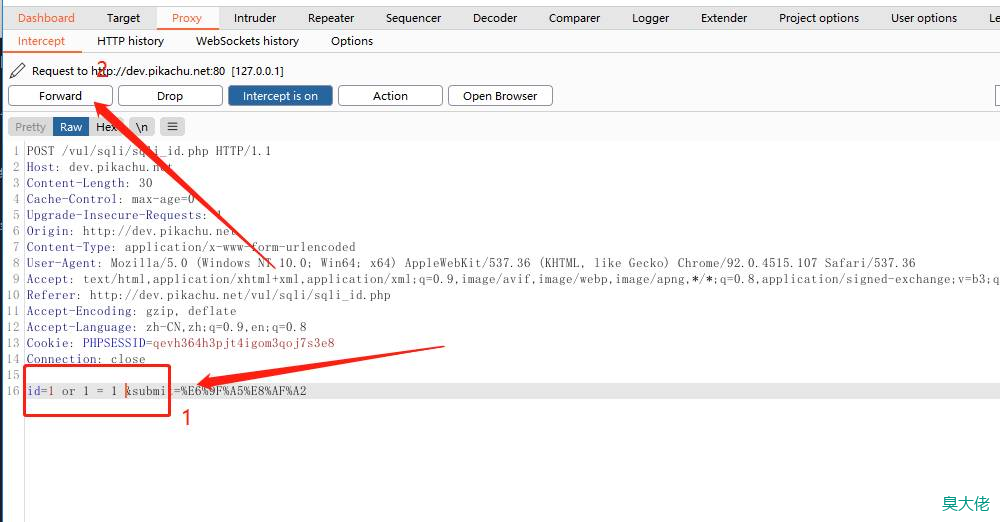

使用burp suite在pikachu靶场进行测试

抓包后修改参数,然后 forward

结果如下:

![]()

{{ comment.content }}

![]()

@ {{ child.answered_user_name }}:{{ child.content

}}